Maglev w wersji spożywczej

24 czerwca 2010, 08:42Naukowcy znaleźli nowe zastosowanie dla lewitacji magnetycznej, zjawiska dobrze znanego konstruktorom i pasażerom kolei Maglev, gdzie tradycyjne tory zostały zastąpione układem elektromagnesów. Teraz przyszła kolej na czujniki do analizowania zawartości soli w wodzie bądź tłuszczu w pokarmach i napojach, m.in. serze, wodzie czy mleku (Journal of Agricultural and Food Chemistry).

Pawłow ogranicza e-commerce

9 września 2010, 12:20W dobie prężnie rozwijającego się handlu elektronicznego można by sądzić, że powoli sklepy stacjonarne stają się przeżytkiem. Okazuje się jednak, że ci, którzy wieszczą ich rychły koniec, będą musieli trochę poczekać. Badania ujawniły bowiem, że klienci są skłonni zapłacić więcej za produkty, których mogą dotknąć (American Economic Review).

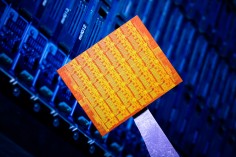

1000-rdzeniowe procesory są możliwe

22 listopada 2010, 12:56Podczas konferencji SC2010 inżynier Intela Timothy Mattson poinformował, że jego firma dysponuje technologią, która pozwala na zbudowanie procesora składającego się z 1000 rdzeni.

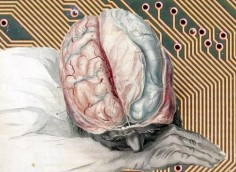

Uniwersalny test na inteligencję

27 stycznia 2011, 23:34Jak ocenić iloraz inteligencji maszyny? Jak porównać ją z inteligencją człowieka, czy zwierzęcia? Jak zmierzyć inteligencję istot pozaziemskich - jeśli je kiedyś spotkamy? Potrzeba lepszego testu IQ - orzekli naukowcy z projektu „Anytime Universal Intelligence" i stworzyli taki.

Wyjątkowo skuteczny odstraszacz komarów

12 maja 2011, 11:05Na Vanderbilt University powstał środek odstraszający owady, który jest tysiące razy bardziej skuteczny niż DEET, aktywny składnik większości repelentów. Co więcej wynalazek z Vanderbilt działa też na muchy, ćmy czy mrówki.

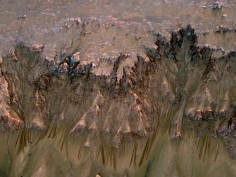

Na Marsie prawdopodobnie wciąż płynie woda

4 sierpnia 2011, 18:28NASA zdobyła pośrednie dowody sugerujące, że na Marsie występuje woda w stanie ciekłym. Dane przekazał Mars Reconneisance Orbiter, który od początku swojej misji wysłał już 17,5 terabajta informacji.

Przechylony człowiek inaczej szacuje rozmiar czy liczbę

8 listopada 2011, 15:59Przechylenie ciała wpływa na oszacowanie rozmiarów, liczby oraz procentów. Nasze decyzje nie są więc tak racjonalne, jak mogłoby się wydawać.

Sąd Najwyższy na YouTube?

10 lutego 2012, 13:01Już wkrótce amerykański Sąd Najwyższy może otworzyć własny kanał na YouTube. Senacki Komitet Sprawiedliwości zaaprobował ustawę, która nakłada na Sąd Najwyższy obowiązek transmitowania posiedzeń.

Śródziemnomorski rolnik w Skandynawii

27 kwietnia 2012, 17:56Analiza DNA kości neolitycznych mieszkańców Skandynawii przyniosła zaskakujące rezultaty. Genom jednej z kobiet - oznaczonej jako Gök4 - którą pochowano przed 5000 laty na terenie dzisiejszej parafii Gökhem jest najbardziej podobny do DNA dzisiejszych mieszkańców... Cypru i Sardynii

Cyfrowe wspominki

7 września 2012, 06:18Zakład pogrzebowy z Pool w hrabstwie Dorset zaproponował pogrążonym w żalu rodzinom i przyjaciołom nową usługę - umieszczanie na tablicy nagrobnej kodu QR. Po jego zeskanowaniu właściciele smartfonów zyskują dostęp do online'owych wspomnień o zmarłym. Cyfrowe epitafium to de facto podstrona, wykupowana w należącej do firmy Chester Pearce domenie QR Memories.